1. Úvod

Důležitost firewallů v Ubuntu

Každý systém připojený k internetu je vystaven potenciálním rizikům, včetně neoprávněného přístupu z externích zdrojů. Firewall je nezbytný pro ochranu vašeho systému před takovými hrozbami. Ubuntu obsahuje uživatelsky přívětivý nástroj firewallu nazvaný UFW (Uncomplicated Firewall), který poskytuje silnou bezpečnost s jednoduchým ovládáním. Tento článek vysvětluje potřebné kroky – od instalace a konfigurace UFW po kontrolu jeho stavu a řešení problémů. Použijte tento průvodce k snadnému nastavení firewallu a posílení zabezpečení vašeho Ubuntu systému, i když jste začátečník.

2. Nástroj firewallu v Ubuntu: Co je UFW?

Přehled a výhody UFW

UFW, zkratka pro „Uncomplicated Firewall“ (Jednoduchý firewall), umožňuje uživatelům konfigurovat nastavení firewallu pomocí přímých příkazů. Je navržen pro Ubuntu a další systémy založené na Debianu, což usnadňuje jeho použití i pro ty, kteří nejsou obeznámeni s příkazovým řádkem. Přestože pokročilí uživatelé mohou preferovat tradiční firewall iptables pro podrobnější konfigurace, UFW proces zjednodušuje a umožňuje efektivní správu zabezpečení bez složitosti.

Hlavní výhody UFW

- Jednoduché příkazy : Spravujte pravidla firewallu pomocí krátkých, snadno zapamatovatelných příkazů – ideální pro začátečníky.

- Bezpečné výchozí nastavení : Ve výchozím nastavení blokuje příchozí provoz a povoluje odchozí provoz, takže je připraven k okamžitému použití.

- Flexibilní konfigurace : Vytvářejte vlastní pravidla pro porty, IP adresy nebo celé sítě.

3. Instalace a konfigurace UFW

Jak nainstalovat UFW

UFW je obvykle předinstalováno v Ubuntu. Pokud není ve vašem systému k dispozici, nainstalujte jej pomocí následujících příkazů:

sudo apt update

sudo apt install ufw

Povolení a zakázání UFW

Jakmile je UFW povoleno, ve výchozím nastavení je blokován veškerý příchozí provoz, zatímco odchozí provoz je povolen. Použijte níže uvedené příkazy k povolení nebo zakázání UFW.

- Povolit UFW:

sudo ufw enable

Příklad výstupu:

Firewall is active and enabled on system startup

- Zakázat UFW:

sudo ufw disable

Konfigurace výchozích politik

Pro řádné zabezpečení systému nakonfigurujte výchozí politiky UFW. Použijte níže uvedené příkazy k blokování příchozího provozu a povolení odchozího provozu:

- Zamítnout příchozí provoz (blokovat):

sudo ufw default deny incoming

- Povolit odchozí provoz:

sudo ufw default allow outgoing

Tato konfigurace vytváří zabezpečené prostředí blokováním zbytečného přístupu a zároveň povoluje interní komunikaci.

4. Kontrola stavu UFW

Zobrazení stavu a pravidel UFW

Pro kontrolu aktuálního stavu UFW a přehled všech aplikovaných pravidel spusťte:

sudo ufw status verbose

Příklad výstupu:

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing)

New profiles: skip

Tento výstup zobrazuje aktuální stav firewallu, podrobnosti o logování, výchozí politiky a aplikovaná pravidla.

5. Konfigurace pravidel UFW

Doporučená základní pravidla

V rámci základních bezpečnostních postupů povolte přístup k následujícím nezbytným portům:

- Povolit HTTP (port 80) a HTTPS (port 443):

sudo ufw allow 80/tcp sudo ufw allow 443/tcp

- Povolit SSH (port 22) : Vyžadováno pro bezpečný vzdálený přístup.

sudo ufw allow 22/tcp

Řízení přístupu z konkrétních IP adres a sítí

- Povolit SSH přístup z konkrétní IP adresy:

sudo ufw allow from 192.168.1.100 to any port 22

- Povolit přístup z rozsahu sítě:

sudo ufw allow from 192.168.1.0/24

Tím se umožní bezpečný přístup z důvěryhodných IP adres nebo sítí a zároveň se omezí zbytečné spojení.

6. Správa logů UFW

Povolení logování a úrovně logů

Logování UFW pomáhá sledovat úspěšné i blokované pokusy o přístup, což vám umožní odhalit podezřelé aktivity. Logy jsou uloženy v adresáři /var/log.

- Povolit logování:

sudo ufw logging on

- Nastavte úroveň logu (vysoce doporučeno):

sudo ufw logging high

Zobrazení logů

Pro monitorování logů v reálném čase použijte:

sudo tail -f /var/log/syslog

Pokud jsou detekovány podezřelé pokusy o přístup, zablokujte související IP adresy pro zlepšení bezpečnosti.

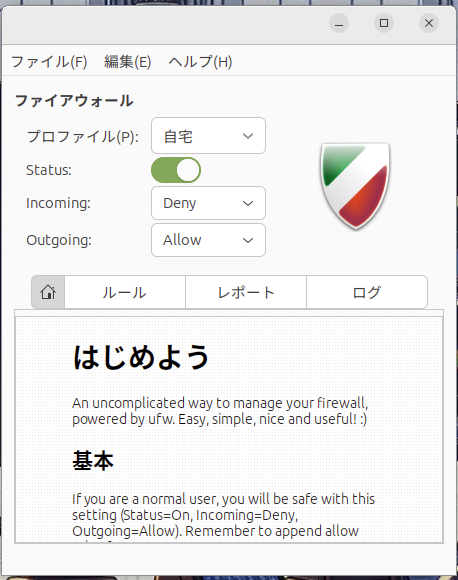

7. Nástroj UFW GUI: Úvod do Gufw

Instalace a použití Gufw

Pro uživatele, kteří nejsou pohodlní s operacemi příkazového řádku, je doporučeno Gufw — grafické rozhraní pro UFW. Gufw umožňuje intuitivní správu pravidel a zobrazení logů.

- Instalace:

sudo apt install gufw

- Konfigurace pravidel : Spusťte Gufw a použijte kartu „Pravidla“ k povolení nebo zamítnutí specifických portů. Například můžete snadno povolit HTTP, HTTPS a SSH ze seznamu „Předkonfigurované“.

Obrázek: Gufw

8. Řešení problémů

Běžné problémy a řešení

- UFW se neaktivuje :

- Resetujte konfigurace pomocí

sudo ufw reseta znovu nakonfigurujte firewall.

- Specifické služby jsou blokovány :

- Ověřte, že požadované porty jsou povoleny. Přidejte chybějící porty pomocí

sudo ufw allow.

- Gufw se nespustí :

- Reinstalujte Gufw nebo restartujte systém k vyřešení problémů se spuštěním.

9. Závěr

Tento článek pokryl vše od základů UFW po doporučené konfigurace a tipy na řešení problémů pro zabezpečení systémů Ubuntu. Správnou konfigurací vašeho firewallu a pravidelným kontrolováním pravidel a logů můžete významně posílit bezpečnost systému.

Důležitost pravidelné údržby

I po konfiguraci UFW je nezbytné pravidelně kontrolovat pravidla a logy k identifikaci podezřelých aktivit. Bezpečnost je pokračující odpovědnost a údržba vašeho firewallu pomáhá udržet váš systém v bezpečí. Zvažte následující body:

- Aktualizujte pravidla při přidávání nebo odebírání služeb : Kdykoli nainstalujete nové služby nebo odstraníte nepoužívané, zkontrolujte pravidla firewallu a proveďte nutné úpravy.

- Pravidelně monitorujte logy : Zkontrolujte logy UFW pro podezřelé pokusy o přístup. Pokud určité IP adresy opakovaně spouštějí zamítnutý přístup, zablokujte je proaktivně.

- Periodicky organizujte pravidla : S časem se mohou nahromadit zbytečná pravidla. Jejich vyčištění zlepšuje bezpečnost a zjednodušuje správu.