1. Úvod

Důležitost firewallů v Ubuntu

Každý systém připojený k internetu je ohrožen neoprávněným přístupem. Firewall je nezbytný pro ochranu před těmito hrozbami. Ubuntu obsahuje vestavěný nástroj firewallu nazvaný UFW (Uncomplicated Firewall), který poskytuje silnou bezpečnost s jednoduchými operacemi, což jej činí zvláště přívětivým pro začátečníky.

Tento článek poskytuje krok za krokem návod na instalaci, konfiguraci, monitorování a odstraňování problémů s UFW. I začátečníci si mohou snadno nastavit svůj firewall a zvýšit bezpečnost Ubuntu podle tohoto návodu.

2. Co je UFW: nástroj firewallu Ubuntu?

Přehled a výhody UFW

UFW, zkratka pro „Uncomplicated Firewall“, je nástroj navržený pro zjednodušení konfigurace firewallu. Je určen pro Ubuntu a další systémy založené na Debianu, což jej činí přístupným i pro ty, kteří nejsou obeznámeni s příkazovým řádkem. Zatímco pokročilí uživatelé mohou upřednostňovat použití iptables pro složitější pravidla firewallu, UFW odstraňuje zbytečnou složitost a umožňuje snadnou správu zabezpečení.

Klíčové výhody UFW

- Jednoduché příkazy: Spravujte nastavení firewallu pomocí krátkých a přehledných příkazů, ideální pro začátečníky.

- Bezpečné ve výchozím nastavení: Příchozí provoz je blokován, zatímco odchozí provoz je povolen, což zajišťuje bezpečné nastavení ihned po instalaci.

- Flexibilní konfigurace: Přizpůsobte pravidla pro porty, IP adresy nebo celé sítě.

3. Instalace a konfigurace UFW

Jak nainstalovat UFW

UFW je obvykle předinstalován v Ubuntu. Pokud chybí, můžete jej nainstalovat pomocí následujících příkazů:

sudo apt update

sudo apt install ufw

Povolení a zakázání UFW

Když je povolen, UFW ve výchozím nastavení blokuje veškerý příchozí provoz a umožňuje odchozí spojení. UFW můžete povolit nebo zakázat pomocí těchto příkazů:

- Povolit UFW:

sudo ufw enable

Příklad výstupu:

Firewall is active and enabled on system startup

- Zakázat UFW:

sudo ufw disable

Nastavení výchozích politik

Aby byl firewall správně nastaven, nastavte výchozí politiky UFW. Následující příkazy blokují příchozí provoz a umožňují odchozí spojení:

- Blokovat příchozí provoz:

sudo ufw default deny incoming

- Povolit odchozí provoz:

sudo ufw default allow outgoing

S tímto nastavením je nechtěný přístup blokován, zatímco interní komunikace zůstává neomezená, což zajišťuje bezpečné prostředí.

4. Kontrola stavu UFW

Zobrazení stavu a pravidel UFW

Pro kontrolu aktuálního stavu UFW a zobrazení nastavených pravidel spusťte následující příkaz:

sudo ufw status verbose

Příklad výstupu:

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing)

New profiles: skip

Tento výstup zobrazuje aktuální stav firewallu (aktivní), konfiguraci logování, výchozí politiky a aplikovaná pravidla.

5. Konfigurace pravidel UFW

Doporučená základní pravidla

Pro základní zabezpečení se doporučuje povolit následující klíčové porty:

- Povolit HTTP (port 80) a HTTPS (port 443):

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp

- Povolit SSH (port 22): Nutné pro bezpečný vzdálený přístup.

sudo ufw allow 22/tcp

Řízení přístupu pro konkrétní IP adresy a sítě

- Povolit SSH přístup z konkrétní IP adresy:

sudo ufw allow from 192.168.1.100 to any port 22

- Povolit přístup z konkrétní sítě:

sudo ufw allow from 192.168.1.0/24

Omezením přístupu na konkrétní IP adresy a sítě můžete zvýšit bezpečnost tím, že zabráníte zbytečným spojení.

6. Správa logů UFW

Povolení logování a nastavení úrovní logů

Povolení funkce logování v UFW vám umožní sledovat pokusy o přístup a detekovat podezřelou aktivitu. Logy jsou uloženy v adresáři /var/log.

- Povolit logování:

sudo ufw logging on

- Nastavit úroveň logu (doporučeno vysoká):

sudo ufw logging high

Prohlížení logů

Pro sledování logů v reálném čase použijte následující příkaz:

sudo tail -f /var/log/syslog

Pokud zaznamenáte vysoký počet podezřelých pokusů o přístup, zvažte blokování odpovídajících IP adres pro další zvýšení zabezpečení.

7. Nástroj GUI pro UFW: Představení Gufw

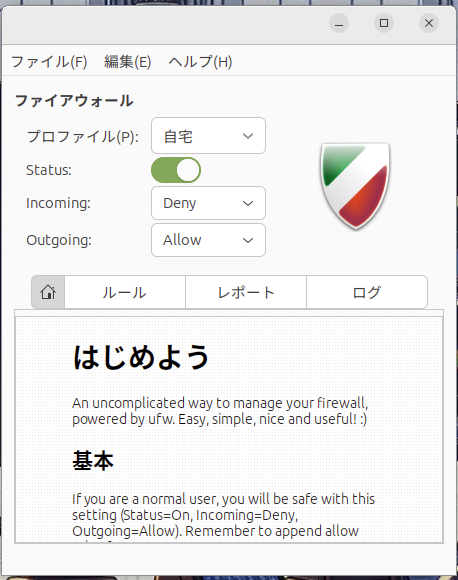

Instalace a používání Gufw

Pro ty, kteří nejsou obeznámeni s operacemi v příkazovém řádku, je nástroj GUI Gufw skvělou alternativou. S Gufw můžete snadno konfigurovat pravidla a kontrolovat logy pomocí intuitivního rozhraní.

- Instalace:

sudo apt install gufw

- Konfigurace pravidel: Otevřete Gufw, přejděte na kartu „Rules“ (Pravidla) a povolte nebo zakážte konkrétní porty. Například můžete použít sekci „Preconfigured“ (Předkonfigurované) k povolení HTTP, HTTPS a SSH jednoduchým výběrem.

Obrázek: Gufw

8. Řešení problémů

Časté problémy a řešení

- UFW se nepodaří povolit:

- Zkuste resetovat nastavení UFW pomocí

sudo ufw reseta znovu jej nakonfigurovat.

- Specifická služba je blokována:

- Ujistěte se, že odpovídající port je povolen spuštěním

sudo ufw allows požadovaným portem.

- Gufw se nespustí:

- Zkuste přeinstalovat Gufw nebo restartovat systém.

9. Závěr

Tento průvodce pokrývá vše od základních operací UFW po doporučená nastavení a tipy na řešení problémů pro správu firewallu v Ubuntu. Správnou konfigurací firewallu a pravidelným přezkoumáváním pravidel a logů můžete udržet systém v bezpečí.

Důležitost pravidelné údržby

Po nastavení UFW je nezbytné pravidelně kontrolovat konfigurace a logy, aby byla zajištěna bezpečnost. Průběžná údržba hraje klíčovou roli v ochraně vašeho systému. Zvažte následující kroky pro dlouhodobou bezpečnost:

- Kontrola pravidel pro nové nebo odebrané služby: Pokud instalujete nebo odstraňujete služby, aktualizujte firewall pravidla tak, aby nedocházelo k bezpečnostním mezerám.

- Sledování logů: Pravidelně kontrolujte UFW logy na neobvyklé pokusy o přístup nebo chyby. Pokud zaznamenáte opakované blokování přístupu z konkrétní IP, zvažte její trvalé zablokování.

- Odstranění nepoužívaných pravidel: Postupem času se mohou hromadit zbytečná firewallová pravidla. Pravidelně je přezkoumávejte a odstraňujte zastaralá pravidla, aby byl zachován efektivní bezpečnostní setup.