1. Introduction

L’importance des pare-feux sous Ubuntu

Tout système connecté à Internet court le risque d’accès non autorisé. Un pare-feu est indispensable pour se protéger contre ces menaces. Ubuntu est fourni avec un outil de pare-feu intégré appelé UFW (Uncomplicated Firewall), qui offre une sécurité robuste avec des opérations simples, le rendant particulièrement convivial pour les débutants.

Cet article propose un guide pas à pas pour installer, configurer, surveiller et dépanner UFW. Même les débutants peuvent facilement configurer leur pare-feu et renforcer la sécurité d’Ubuntu en suivant ce guide.

2. Qu’est-ce que UFW : l’outil de pare-feu d’Ubuntu ?

Vue d’ensemble et avantages de UFW

UFW, abréviation de « Uncomplicated Firewall », est un outil conçu pour simplifier la configuration du pare‑feu. Il est destiné à Ubuntu et aux autres systèmes basés sur Debian, le rendant accessible même aux personnes qui ne sont pas familières avec la ligne de commande. Bien que les utilisateurs avancés puissent préférer utiliser iptables pour des règles de pare‑feu plus complexes, UFW élimine les complexités inutiles, permettant une gestion de la sécurité facile.

Principaux avantages de UFW

- Commandes simples : Gérez les paramètres du pare-feu avec des commandes courtes et simples, idéales pour les débutants.

- Sécurisé par défaut : Le trafic entrant est bloqué, tandis que le trafic sortant est autorisé, garantissant une configuration sécurisée dès le départ.

- Configuration flexible: Personnalisez les règles pour les ports, les adresses IP ou les réseaux entiers.

3. Installation et configuration d’UFW

Comment installer UFW

UFW est généralement préinstallé sur Ubuntu. S’il manque, vous pouvez l’installer en utilisant les commandes suivantes :

sudo apt update

sudo apt install ufwActivation et désactivation d’UFW

Lorsqu’il est activé, UFW bloque tout le trafic entrant par défaut tout en autorisant les connexions sortantes. Vous pouvez activer ou désactiver UFW à l’aide de ces commandes :

- Activer UFW :

sudo ufw enableExemple de sortie :

Firewall is active and enabled on system startup- Désactiver UFW :

sudo ufw disableDéfinition des politiques par défaut

Pour configurer correctement le pare-feu, définissez les politiques par défaut d’UFW. Les commandes suivantes bloquent le trafic entrant tout en autorisant les connexions sortantes :

- Bloquer le trafic entrant:

sudo ufw default deny incoming- Autoriser le trafic sortant:

sudo ufw default allow outgoingAvec cette configuration, les accès indésirables sont bloqués tandis que les communications internes restent sans restriction, garantissant un environnement sécurisé.

4. Vérification du statut UFW

Affichage du statut et des règles d’UFW

Pour vérifier le statut actuel d’UFW et afficher les règles configurées, exécutez la commande suivante :

sudo ufw status verboseExemple de sortie :

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing)

New profiles: skipCette sortie montre le statut actuel du pare-feu (actif), la configuration de la journalisation, les politiques par défaut et les règles appliquées.

5. Configuration des règles UFW

Règles essentielles recommandées

Pour une sécurité de base, il est conseillé d’autoriser les ports clés suivants :

- Autoriser HTTP (Port 80) et HTTPS (Port 443) :

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp- Autoriser SSH (Port 22) : Nécessaire pour un accès à distance sécurisé.

sudo ufw allow 22/tcpContrôle d’accès pour des adresses IP et réseaux spécifiques

- Autoriser l’accès SSH depuis une adresse IP spécifique :

sudo ufw allow from 192.168.1.100 to any port 22- Autoriser l’accès depuis un réseau spécifique :

sudo ufw allow from 192.168.1.0/24En limitant l’accès à des adresses IP et réseaux spécifiques, vous pouvez renforcer la sécurité en évitant les connexions inutiles.

6. Gestion des journaux UFW

Activation de la journalisation et définition des niveaux de journal

Activer la fonction de journalisation d’UFW vous permet de suivre les tentatives d’accès et de détecter les activités suspectes. Les journaux sont stockés dans le /var/log répertoire.

- Activer la journalisation:

sudo ufw logging on- Définir le niveau de journalisation (recommandé élevé) :

sudo ufw logging highConsultation des journaux

Pour surveiller les journaux en temps réel, utilisez la commande suivante :

sudo tail -f /var/log/syslogSi vous remarquez un grand nombre de tentatives d’accès suspectes, envisagez de bloquer les adresses IP correspondantes pour renforcer davantage la sécurité.

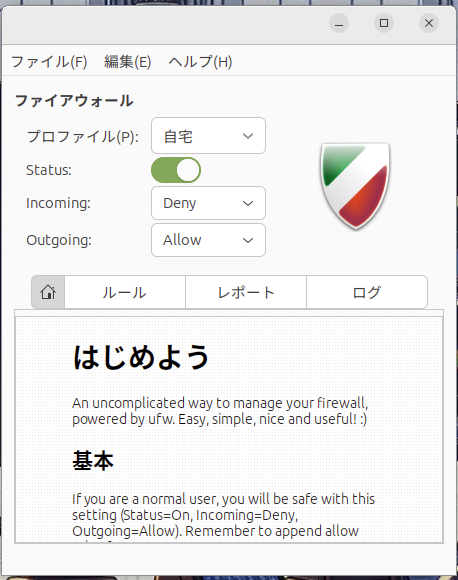

7. Outil GUI UFW : Présentation de Gufw

Installation et utilisation de Gufw

Pour ceux qui ne sont pas familiers avec les opérations en ligne de commande, l’outil GUI Gufw est une excellente alternative. Avec Gufw, vous pouvez facilement configurer les règles et consulter les journaux grâce à une interface intuitive.

- Installation:

sudo apt install gufw- Configuration des règles : Ouvrez Gufw, accédez à l’onglet « Rules », et autorisez ou refusez des ports spécifiques. Par exemple, vous pouvez utiliser la section « Preconfigured » pour autoriser HTTP, HTTPS et SSH avec une simple sélection.

Image : Gufw

8. Dépannage

Problèmes courants et solutions

- UFW ne parvient pas à s’activer :

- Essayez de réinitialiser les paramètres UFW avec

sudo ufw resetet de le reconfigurer.

- Un service spécifique est bloqué :

- Assurez-vous que le port correspondant est autorisé en exécutant

sudo ufw allowavec le port requis.

- Gufw ne démarre pas:

- Essayez de réinstaller Gufw ou de redémarrer votre système.

9. Conclusion

Ce guide couvre tout, des opérations de base d’UFW aux paramètres recommandés et aux conseils de dépannage pour la gestion du pare-feu Ubuntu. En configurant correctement votre pare-feu et en examinant régulièrement les règles et les journaux, vous pouvez maintenir un système sécurisé.

L’importance d’un entretien régulier

Après avoir configuré UFW, il est crucial de revoir périodiquement les configurations et les journaux afin d’assurer la sécurité. Un entretien continu joue un rôle clé pour garder votre système en sécurité. Considérez les étapes suivantes pour une sécurité à long terme :

- Règles d’examen pour les services nouveaux ou supprimés: Si vous installez ou supprimez des services, mettez à jour les règles du pare-feu en conséquence pour éviter les failles de sécurité.

- Surveiller les journaux : Vérifiez régulièrement les journaux UFW pour détecter des tentatives d’accès inhabituelles ou des erreurs. Si vous remarquez un accès bloqué répété provenant d’une adresse IP spécifique, envisagez de le bloquer définitivement.

- Nettoyer les règles inutilisées : Au fil du temps, des règles de pare-feu inutiles peuvent s’accumuler. Passez en revue régulièrement et supprimez les règles obsolètes afin de maintenir une configuration de sécurité efficace.