1. Inleiding

Het Belang van Firewalls in Ubuntu

Elk systeem dat is verbonden met internet loopt risico op ongeautoriseerde toegang. Een firewall is essentieel om te beschermen tegen deze bedreigingen. Ubuntu wordt geleverd met een ingebouwde firewall-tool genaamd UFW (Uncomplicated Firewall), die sterke beveiliging biedt met eenvoudige bewerkingen, waardoor het bijzonder beginner-vriendelijk is.

Dit artikel biedt een stapsgewijze handleiding voor het installeren, configureren, monitoren en troubleshooten van UFW. Zelfs beginners kunnen eenvoudig hun firewall instellen en de beveiliging van Ubuntu verbeteren door deze handleiding te volgen.

2. Wat is UFW: Ubuntu’s Firewall Tool?

Overzicht en Voordelen van UFW

UFW, afkorting voor “Uncomplicated Firewall”, is een tool ontworpen om firewall-configuratie te vereenvoudigen. Het is bedoeld voor Ubuntu en andere Debian-gebaseerde systemen, waardoor het toegankelijk is zelfs voor degenen die niet vertrouwd zijn met de command line. Hoewel geavanceerde gebruikers iptables kunnen verkiezen voor complexere firewall-regels, elimineert UFW onnodige complexiteit, waardoor eenvoudige beveiligingsbeheer mogelijk is.

Belangrijkste Voordelen van UFW

- Eenvoudige Opdrachten: Beheer firewall-instellingen met korte en eenvoudige opdrachten, ideaal voor beginners.

- Veilig Standaard: Inkomend verkeer wordt geblokkeerd, terwijl uitgaand verkeer wordt toegestaan, wat zorgt voor een veilige setup uit de doos.

- Flexibele Configuratie: Pas regels aan voor poorten, IP-adressen of gehele netwerken.

3. Installeren en Configureren van UFW

Hoe UFW te Installeren

UFW is meestal vooraf geïnstalleerd op Ubuntu. Als het ontbreekt, kunt u het installeren met de volgende opdrachten:

sudo apt update

sudo apt install ufw

UFW Inschakelen en Uitschakelen

Wanneer ingeschakeld, blokkeert UFW standaard al het inkomende verkeer terwijl uitgaande verbindingen worden toegestaan. U kunt UFW inschakelen of uitschakelen met deze opdrachten:

- UFW Inschakelen:

sudo ufw enable

Voorbeeld Uitvoer:

Firewall is active and enabled on system startup

- UFW Uitschakelen:

sudo ufw disable

Standaardbeleidsregels Instellen

Om de firewall correct te configureren, stelt u de standaardbeleidsregels van UFW in. De volgende opdrachten blokkeren inkomend verkeer terwijl uitgaande verbindingen worden toegestaan:

- Inkomend Verkeer Blokkeren:

sudo ufw default deny incoming

- Uitgaand Verkeer Toestaan:

sudo ufw default allow outgoing

Met deze setup wordt ongewenste toegang geblokkeerd terwijl interne communicatie onbeperkt blijft, wat zorgt voor een veilige omgeving.

4. UFW Status Controleren

UFW Status en Regels Bekijken

Om de huidige status van UFW te controleren en geconfigureerde regels te bekijken, voert u de volgende opdracht uit:

sudo ufw status verbose

Voorbeeld Uitvoer:

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing)

New profiles: skip

Deze uitvoer toont de huidige status van de firewall (actief), logconfiguratie, standaardbeleidsregels en toegepaste regels.

5. UFW Regels Configureren

Aanbevolen Essentiële Regels

Voor basisbeveiliging is het raadzaam om de volgende belangrijke poorten toe te staan:

- HTTP (Poort 80) en HTTPS (Poort 443) Toestaan:

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp

- SSH (Poort 22) Toestaan: Noodzakelijk voor beveiligde externe toegang.

sudo ufw allow 22/tcp

Toegang Beheren voor Specifieke IP-Adressen en Netwerken

- SSH-Toegang Toestaan vanaf een Specifiek IP-Adres:

sudo ufw allow from 192.168.1.100 to any port 22

- Toegang Toestaan vanaf een Specifiek Netwerk:

sudo ufw allow from 192.168.1.0/24

Door toegang te beperken tot specifieke IP-adressen en netwerken, kunt u de beveiliging verbeteren door onnodige verbindingen te voorkomen.

6. UFW Logs Beheren

Loggen Inschakelen en Logniveaus Instellen

Het inschakelen van de logging-functie van UFW stelt u in staat om toegangspogingen bij te houden en verdachte activiteiten te detecteren. Logs worden opgeslagen in de /var/log-map.

- Loggen Inschakelen:

sudo ufw logging on

- Log Niveau Instellen (hoog aanbevolen):

sudo ufw logging high

Logs Bekijken

Om logs in real time te monitoren, gebruik het volgende commando:

sudo tail -f /var/log/syslog

Als je een hoog aantal verdachte toegangspogingen opmerkt, overweeg dan de bijbehorende IP-adressen te blokkeren om de beveiliging verder te verbeteren.

7. UFW GUI Tool: Inleiding tot Gufw

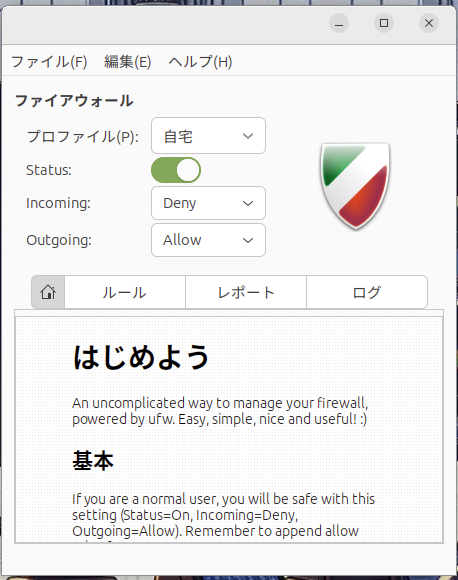

Installeren en Gebruiken van Gufw

Voor degenen die niet vertrouwd zijn met command-line operaties, is de GUI-tool Gufw een geweldige alternatief. Met Gufw kun je eenvoudig regels configureren en logs controleren met een intuïtieve interface.

- Installatie:

sudo apt install gufw

- Regels Configureren: Open Gufw, navigeer naar het tabblad “Rules” en sta specifieke poorten toe of weiger ze. Bijvoorbeeld, je kunt de sectie “Preconfigured” gebruiken om HTTP, HTTPS en SSH toe te staan met een eenvoudige selectie.

Afbeelding: Gufw

8. Probleemoplossing

Veelvoorkomende Problemen en Oplossingen

- UFW Kan Niet Worden Geactiveerd:

- Probeer de UFW-instellingen te resetten met

sudo ufw reseten configureer het opnieuw.

- Een Specifieke Service Wordt Geblokkeerd:

- Zorg ervoor dat de bijbehorende poort is toegestaan door

sudo ufw allowuit te voeren met de vereiste poort.

- Gufw Start Niet:

- Probeer Gufw opnieuw te installeren of je systeem te herstarten.

9. Conclusie

Deze gids behandelde alles van basis UFW-operaties tot aanbevolen instellingen en probleemoplossingstips voor Ubuntu-firewallbeheer. Door je firewall correct te configureren en regelmatig regels en logs te controleren, kun je een veilig systeem onderhouden.

Het Belang van Regelmatig Onderhoud

Na het instellen van UFW is het cruciaal om periodiek configuraties en logs te controleren om de beveiliging te waarborgen. Doorlopend onderhoud speelt een sleutelrol in het veilig houden van je systeem. Overweeg de volgende stappen voor langetermijnbeveiliging:

- Controleer Regels voor Nieuwe of Verwijderde Services: Als je services installeert of verwijdert, werk dan de firewallregels dienovereenkomstig bij om beveiligingslekken te voorkomen.

- Monitor Logs: Controleer regelmatig UFW-logs op ongebruikelijke toegangspogingen of fouten. Als je herhaalde geblokkeerde toegang van een specifiek IP opmerkt, overweeg het dan permanent te blokkeren.

- Ruim Ongebruikte Regels Op: In de loop der tijd kunnen onnodige firewallregels zich ophopen. Controleer en verwijder regelmatig verouderde regels om een efficiënte beveiligingsopzet te behouden.