1. Wstęp

Znaczenie zapór ogniowych w Ubuntu

Każdy system podłączony do internetu jest narażony na ryzyko nieautoryzowanego dostępu. Zapora ogniowa jest niezbędna do ochrony przed tymi zagrożeniami. Ubuntu ma wbudowane narzędzie zapory ogniowej o nazwie UFW (Uncomplicated Firewall), które oferuje silne zabezpieczenia z prostymi operacjami, co czyni je szczególnie przyjaznym dla początkujących.

Ten artykuł zawiera przewodnik krok po kroku dotyczący instalowania, konfigurowania, monitorowania i rozwiązywania problemów z UFW. Nawet początkujący mogą łatwo skonfigurować swoją zaporę ogniową i wzmocnić bezpieczeństwo Ubuntu, postępując zgodnie z tym przewodnikiem.

2. Czym jest UFW: Narzędzie zapory ogniowej Ubuntu?

Przegląd i korzyści UFW

UFW, skrót od „Uncomplicated Firewall”, to narzędzie zaprojektowane do uproszczenia konfiguracji zapory ogniowej. Jest przeznaczone dla Ubuntu i innych systemów opartych na Debianie, co czyni je dostępnym nawet dla tych, którzy nie są zaznajomieni z wierszem poleceń. Podczas gdy zaawansowani użytkownicy mogą preferować używanie iptables do bardziej złożonych reguł zapory, UFW eliminuje niepotrzebną złożoność, umożliwiając łatwe zarządzanie bezpieczeństwem.

Kluczowe korzyści UFW

- Proste polecenia: Zarządzaj ustawieniami zapory za pomocą krótkich i prostych poleceń, idealnych dla początkujących.

- Bezpieczne domyślnie: Przychodzący ruch jest blokowany, podczas gdy wychodzący ruch jest dozwolony, zapewniając bezpieczną konfigurację od razu po wyjęciu z pudełka.

- Elastyczna konfiguracja: Dostosuj reguły dla portów, adresów IP lub całych sieci.

3. Instalowanie i konfigurowanie UFW

Jak zainstalować UFW

UFW jest zazwyczaj preinstalowane w Ubuntu. Jeśli brakuje, możesz je zainstalować za pomocą następujących poleceń:

sudo apt update

sudo apt install ufw

Włączanie i wyłączanie UFW

Po włączeniu UFW domyślnie blokuje cały przychodzący ruch, jednocześnie umożliwiając połączenia wychodzące. Możesz włączyć lub wyłączyć UFW za pomocą tych poleceń:

- Włącz UFW:

sudo ufw enable

Przykładowy wynik:

Firewall is active and enabled on system startup

- Wyłącz UFW:

sudo ufw disable

Ustawianie domyślnych polityk

Aby poprawnie skonfigurować zaporę, ustaw domyślne polityki UFW. Poniższe polecenia blokują przychodzący ruch, jednocześnie umożliwiając połączenia wychodzące:

- Blokuj ruch przychodzący:

sudo ufw default deny incoming

- Zezwalaj na ruch wychodzący:

sudo ufw default allow outgoing

Dzięki tej konfiguracji niechciany dostęp jest blokowany, podczas gdy wewnętrzne komunikacje pozostają nieograniczone, zapewniając bezpieczne środowisko.

4. Sprawdzanie stanu UFW

Wyświetlanie stanu UFW i reguł

Aby sprawdzić aktualny stan UFW i wyświetlić skonfigurowane reguły, uruchom następujące polecenie:

sudo ufw status verbose

Przykładowy wynik:

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing)

New profiles: skip

Ten wynik pokazuje aktualny stan zapory (aktywny), konfigurację logowania, domyślne polityki oraz zastosowane reguły.

5. Konfigurowanie reguł UFW

Zalecane podstawowe reguły

Dla podstawowego bezpieczeństwa zaleca się zezwolenie na następujące kluczowe porty:

- Zezwól na HTTP (port 80) i HTTPS (port 443):

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp

- Zezwól na SSH (port 22): Niezbędne dla bezpiecznego zdalnego dostępu.

sudo ufw allow 22/tcp

Kontrolowanie dostępu dla określonych adresów IP i sieci

- Zezwól na dostęp SSH z określonego adresu IP:

sudo ufw allow from 192.168.1.100 to any port 22

- Zezwól na dostęp z określonej sieci:

sudo ufw allow from 192.168.1.0/24

Ograniczając dostęp do określonych adresów IP i sieci, możesz wzmocnić bezpieczeństwo, zapobiegając niepotrzebnym połączeniom.

6. Zarządzanie logami UFW

Włączanie logowania i ustawianie poziomów logów

Włączenie funkcji logowania UFW pozwala śledzić próby dostępu i wykrywać podejrzaną aktywność. Logi są przechowywane w katalogu /var/log.

- Włącz logowanie:

sudo ufw logging on

- Ustaw poziom logu (wysoki zalecany):

sudo ufw logging high

Wyświetlanie logów

Aby monitorować logi w czasie rzeczywistym, użyj następującego polecenia:

sudo tail -f /var/log/syslog

Jeśli zauważysz dużą liczbę podejrzanych prób dostępu, rozważ zablokowanie odpowiednich adresów IP, aby dodatkowo zwiększyć bezpieczeństwo.

7. Narzędzie GUI UFW: Wprowadzenie do Gufw

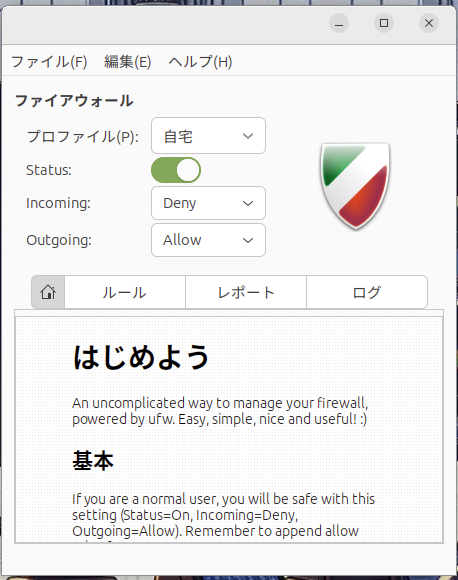

Instalacja i używanie Gufw

Dla tych, którzy nie są zaznajomieni z operacjami w wierszu poleceń, narzędzie GUI Gufw jest świetną alternatywą. Z Gufw możesz łatwo konfigurować reguły i sprawdzać logi za pomocą intuicyjnego interfejsu.

- Instalacja:

sudo apt install gufw

- Konfigurowanie reguł: Otwórz Gufw, przejdź do zakładki „Reguły” i zezwól lub odmów dostępu do określonych portów. Na przykład, możesz użyć sekcji „Prekonfigurowane”, aby zezwolić na HTTP, HTTPS i SSH za pomocą prostego wyboru.

Obraz: Gufw

8. Rozwiązywanie problemów

Częste problemy i rozwiązania

- Nie udaje się włączyć UFW:

- Spróbuj zresetować ustawienia UFW za pomocą

sudo ufw reseti skonfigurować je ponownie.

- Określona usługa jest zablokowana:

- Upewnij się, że odpowiedni port jest dozwolony, uruchamiając

sudo ufw allowz wymaganym portem.

- Gufw nie uruchamia się:

- Spróbuj ponownie zainstalować Gufw lub zrestartować system.

9. Wniosek

Ten przewodnik omówił wszystko, od podstawowych operacji UFW po zalecane ustawienia i wskazówki dotyczące rozwiązywania problemów w zarządzaniu zaporą sieciową Ubuntu. Poprawnie konfigurując zaporę i regularnie przeglądając reguły i logi, możesz utrzymać bezpieczny system.

Znaczenie regularnej konserwacji

Po skonfigurowaniu UFW kluczowe jest okresowe przeglądanie konfiguracji i logów, aby zapewnić bezpieczeństwo. Ciągła konserwacja odgrywa kluczową rolę w utrzymaniu bezpieczeństwa systemu. Rozważ następujące kroki dla długoterminowego bezpieczeństwa:

- Przeglądaj reguły dla nowych lub usuniętych usług: Jeśli instalujesz lub usuwasz usługi, aktualizuj reguły zapory odpowiednio, aby zapobiec lukom w bezpieczeństwie.

- Monitoruj logi: Regularnie sprawdzaj logi UFW pod kątem nietypowych prób dostępu lub błędów. Jeśli zauważysz powtarzające się zablokowane dostępy z określonego IP, rozważ trwałe zablokowanie go.

- Wyczyść nieużywane reguły: Z czasem mogą gromadzić się niepotrzebne reguły zapory. Regularnie przeglądaj i usuwaj przestarzałe reguły, aby utrzymać efektywną konfigurację bezpieczeństwa.